Esta entrada tratará sobre la primera semana del curso de Hacking Ético y sus tareas correspondientes. Esta semana consta de dos tareas y un reto que será publicado a lo largo de la semana el cual tendremos que superar ¿A quién no le gustan los retos? Sin duda estamos ansiosos para ver cual será.

Tarea 1.

La tarea 1 consta de tres partes. En cada parte haremos uso de diferentes herramientas.

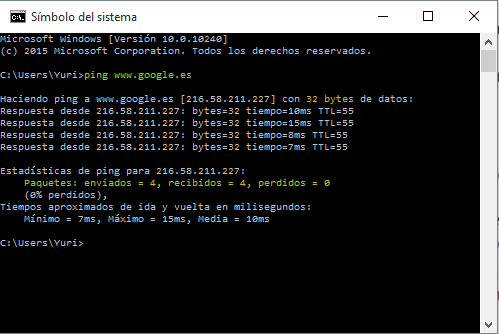

Ping: ¿Para qué sirve? Este método es una forma de comprobar la respuesta entre un PC y un servidor mediante el envío de paquetes. Además nos proporcionará la velocidad y el tiempo que tardan en llegar dichos paquetes. La herramienta que usaremos será la terminal de Símbolo del Sistema Windows. Escribimos el comando «ping» seguido de la url o dirección IP a la que queremos hacer el ping. En este caso lo he hecho a «www.google.es». Por defecto se enviarán cuatro paquetes de 32 bytes cada uno, más adelante veremos como podemos personalizar la cantidad de paquetes y el tamaño de los mismos entre otras cosas.

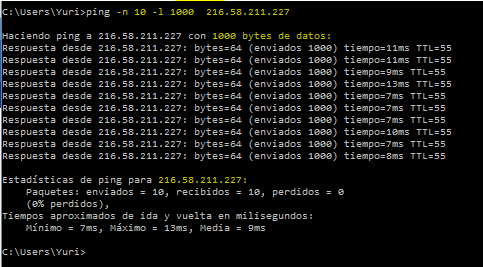

Como podéis observar al realizar este ping hemos obtenido una dirección(216.58.211.227). Con esta información podemos realizar otros tipos de «ping». En este ejemplo he añadido «-n 10» para definir el número de paquetes, en este caso 10. «-l 1000» para definir el peso de dichos paquetes, en este caso 1000 bytes.

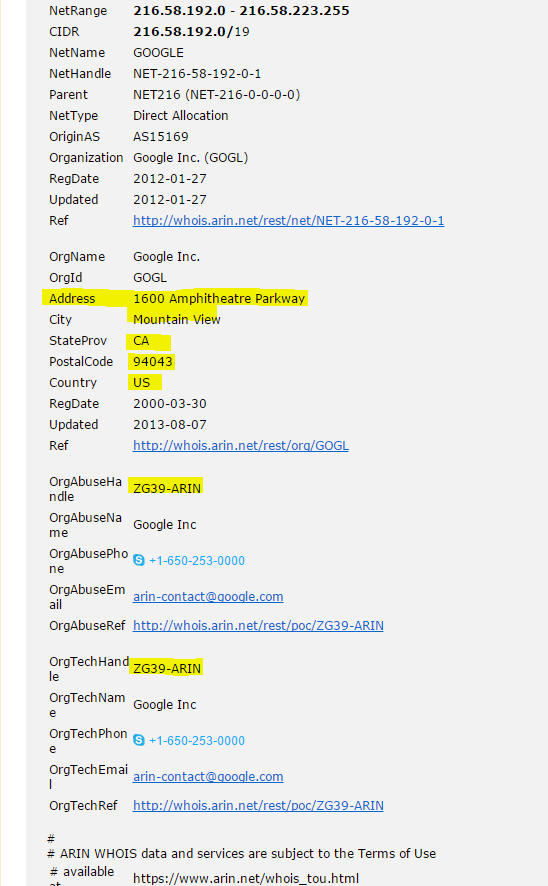

Whois: Con este método podremos obtener información sobre el dominio que estamos analizando(Nombre de la compañía, dirección física, número de tlfn…)

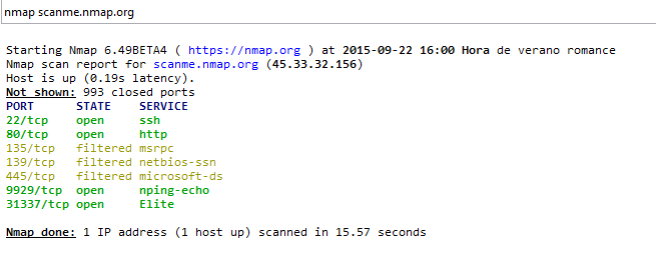

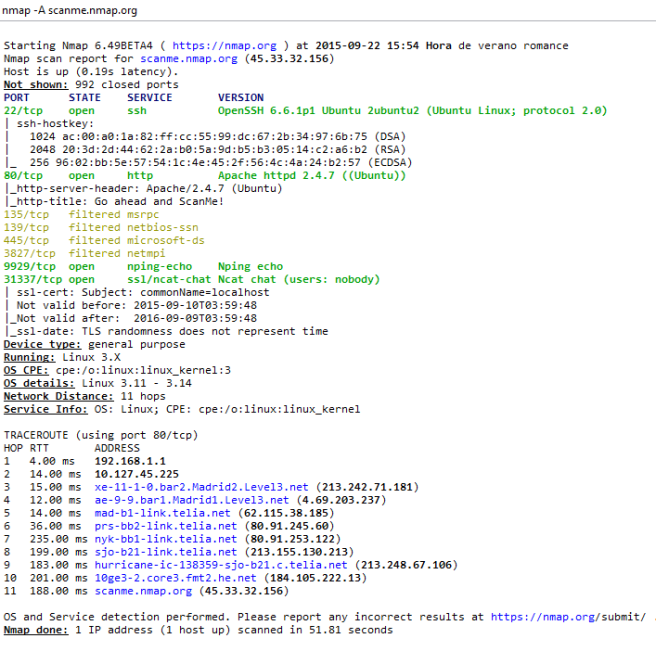

Nmap: Esta herramienta es muy interesante pues le proporcionará al atacante la información necesaria previa para realizar dicho ataque. La información que podemos obtener es muy variada. Destacan: los puertos abiertos, sistemas operativos, aplicaciones que se están corriendo en el servidor que estamos analizando. En este caso analizaremos el dominio «scanme.nmap.org» y para ello utilizaremos diferentes códigos. Introduciendo el código «nmap scanme.nmap.org» obtendremos la lista de puertos que están abiertos.

Nmap: Esta herramienta es muy interesante pues le proporcionará al atacante la información necesaria previa para realizar dicho ataque. La información que podemos obtener es muy variada. Destacan: los puertos abiertos, sistemas operativos, aplicaciones que se están corriendo en el servidor que estamos analizando. En este caso analizaremos el dominio «scanme.nmap.org» y para ello utilizaremos diferentes códigos. Introduciendo el código «nmap scanme.nmap.org» obtendremos la lista de puertos que están abiertos. Con este simple scan al host scanme.nmap.org podemos observar que:

Con este simple scan al host scanme.nmap.org podemos observar que:

- El puerto 22 (servicio SSH) está abierto – Estado open (Hay un servicio escuchando en ese puerto)

- El puerto 80 (servicio HTTP) está abierto – Estado open (Hay un servicio escuchando en ese puerto)

- El puerto 514 (servicio SHELL) está filtrado – Estado filtered (Estado no establecido, posible tipo de filtro, ¿Presencia de cortafuegos?)

- El puerto 9929 (servicio NPING-ECHO) está abierto – Estado open (Hay un servicio escuchando en ese puerto)

También podemos utilizar otro tipo de escaneo utilizando el código «nmap -A scanme.nmap.org» donde obtendremos el traceroute.

Como se puede ver en la imagen, en el puerto 22 hay un servicio SSH, en concreto con el software OpenSSH en su versión 5.3p1. También podemos ver que en el puerto 80 tenemos un servidor Web Apache, en concreto una versión 2.2.14.

Esta información puede resultar muy útil para posibles atacantes ya que en el caso de que existe alguna vulnerabilidad en estos servicios, podría ser aprovechada para explotarla y comprometer el servidor.